حفاظت پیرامونی PIDS Security

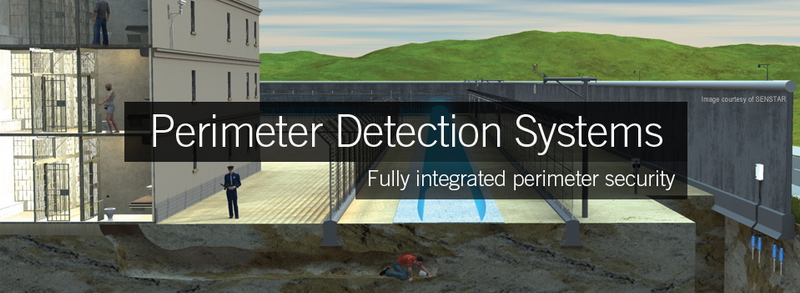

سیستمهای حفاظت پیرامونی Perimeter Intrusion Detection System

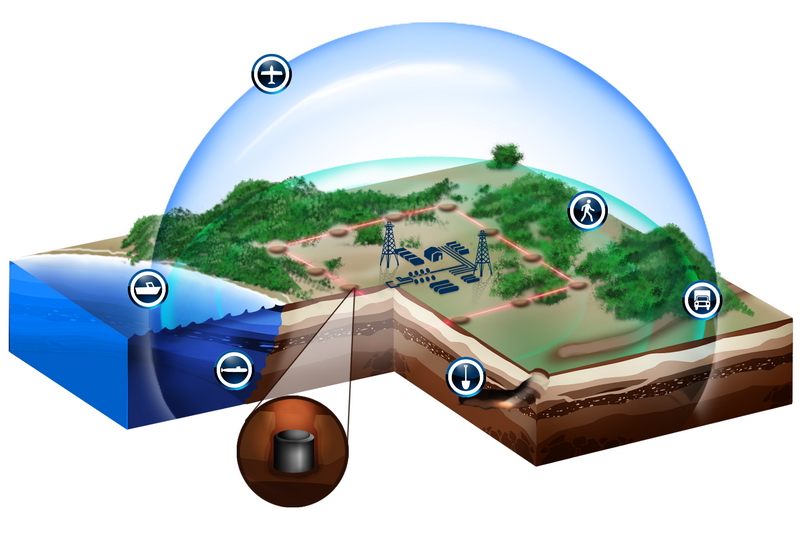

سطح حفاظت مورد نیاز برای هر ساختمان یا محوطه به طور معمول بر اساس سطح خطرات ناشی از تردد غیرمجاز یا فعالیتهای خرابکاری تعیین می شود . در حالت ایده ال طرح حفاظتی یک مجموعه شامل چند لایه مختلف حفاظتی می شود که مکمل یکدیگر می باشند. از این دیدگاه آشکارسازی تردد در پیرامون اماکن در اشکال مختلف آن برای اولین لایه حفاظتی کاملا مناسب است زیرا هم اقدام به ورود غیر مجاز را به سرعت به پرسنل اطلاع می دهد و هم به عنوان عامل ترس و تاخیر در ورود مهاجمان عمل می نماید.

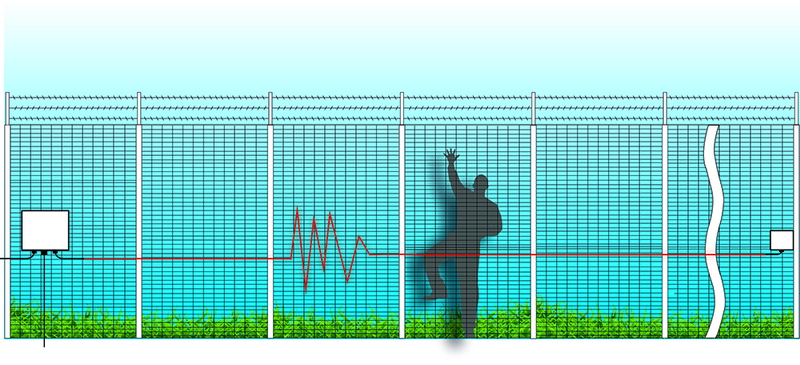

تجهیزات حفاظت پیرامون در مرزهای مجموعه نصب می شوند که ممکن است روی دیوار ساختمان، فنس محوطه و یا دیگر انواع حصارها باشد.

علاوه بر مراکز حساس صنعتی نظیر پالایشگاههای نفت و گاز، پتروشیمی ها، مراکز مخابراتی، فرودگاهها و نیروگاهها، راهکارها برای بسیاری از محوطه های کوچکتر نیز مناسب و مقرون به صرفه می باشد. این سیستم ها علاوه بر کاربردهای حفاظتی در مجموعه هایی که دارای ملاحظات ایمنی می باشند نیز قابل استفاده می باشد. اماکنی نظیر تصفیه خانه های آب، کارگاههای ساختمانی و معادن از این دسته می باشند. در این مراکز آشکارسازی تردد در پیرامون محوطه می تواند به منظور هشدار زودهنگام ورود یک فرد مزاحم یا خرابکار و اعلام هشدار ایمنی به کار گرفته شود.

سامانههای تشخیص نفوذ (Intrusion Detection System) وظیفهٔ شناسایی و تشخیص هر گونه استفادهٔ غیرمجاز به سیستم، سوء استفاده و یا آسیب رسانی توسط هر دو دستهٔ کاربران داخلی و خارجی را بر عهده دارند. تشخیص و جلوگیری از نفوذ امروزه به عنوان یکی از مکانیزمهای اصلی در برآوردن امنیت شبکهها و سیستمهای رایانهای مطرح است و عمومأ در کنار دیوارههای آتش و به صورت مکمل امنیتی برای آنها مورد استفاده قرار میگیرند.

سامانههای تشخیص نفوذ به صورت سامانههای نرمافزاری و سخت افزاری ایجاد شده و هر کدام مزایا و معایب خاص خود را دارند. سرعت و دقت از مزایای سیستمهای سخت افزاری است و عدم شکست امنیتی آنها توسط نفوذگران، قابلیت دیگر این گونه سیستمها میباشد. اما استفادهٔ آسان از نرمافزار، قابلیت سازگاری در شرایط نرمافزاری و تفاوت سیستمهای عامل مختلف، عمومیت بیشتری را به سامانههای نرمافزاری میدهد و عمومأ این گونه سیستمها انتخاب مناسب تری هستند. به طور کلی سه عملکرد اصلی IDS عبارت است از: نظارت و ارزیابی، کشف و واکنش. بر همین اساس هر IDS را میتوان بر اساس روشهای تشخیص نفوذ، معماری و انواع پاسخ به نفوذ دسته بندی کرد.

روشهای تشخیص نفوذ

نفوذ به مجموعهٔ اقدامات غیرقانونی که صحت و محرمانگی و یا دسترسی به یک منبع را به خطر میاندازد، اطلاق میگردد. نفوذها میتوانند به دو دستهٔ داخلی و خارجی تقسیم شوند. نفوذهای خارجی به آن دسته نفوذهایی گفته میشود که توسط افراد مجاز و یا غیرمجاز از خارج شبکه به درون شبکهٔ داخلی صورت میگیرد و نفوذهای داخلی توسط افراد مجاز در سیستم و شبکهٔ داخلی، از درون خود شبکه انجام میپذیرد. نفوذگرها عموماً از عیوب نرمافزاری، شکستن کلمات رمز، شنود میزان تردد در شبکه و نقاط ضعف طراحی در شبکه، سرویسها و یا کامپیوترهای شبکه برای نفوذ به سیستمها و شبکههای رایانهای بهره میبرند.

به منظور مقابله با نفوذگران به سیستمها و شبکههای رایانهای، روشهای متعددی تحت عنوان روشهای تشخیص نفوذ ایجاد گردیدهاست که عمل نظارت بر وقایع اتفاق افتاده در یک سیستم یا شبکهٔ رایانهای را بر عهده دارد. روشهای تشخیص مورد استفاده در سامانههای تشخیص نفوذ به دو دسته تقسیم میشوند:

- روش تشخیص رفتار غیر عادی (anormaly detection)

- روش تشخیص سوءاستفاده یا تشخیص مبتنی بر امضاء (misuse detection)

روش تشخیص رفتار غیرعادی

در این روش، یک نما از رفتار عادی ایجاد میشود. یک ناهنجاری ممکن است نشان دهندهٔ یک نفوذ باشد. برای ایجاد نماهای رفتار عادی از رویکردهایی از قبیل شبکههای عصبی، تکنیکهای یادگیری ماشین و حتی سیستمهای ایمنی زیستی استفاده میشود. برای تشخیص رفتار غیرعادی، باید رفتارهای عادی را شناسایی کرده و الگوها و قواعد خاصی برای آنها پیدا کرد. رفتارهایی که از این الگوها پیروی میکنند، عادی بوده و رویدادهایی که انحرافی بیش از حد معمول آماری از این الگوها دارند، به عنوان رفتار غیرعادی تشخیص داده میشود. نفوذهای غیرعادی برای تشخیص بسیار سخت هستند، چون هیچگونه الگوی ثابتی برای نظارت وجود ندارد. معمولاً رویدادی که بسیار بیشتر یا کمتر از دو استاندارد انحراف از آمار عادی به وقوع میپیوندد، غیرعادی فرض میشود. به عنوان مثال اگر کاربری به جای یک یا دو بار ورود و خروج عادی به سیستم در طول روز، بیست بار این کار را انجام دهد، و یا رایانهای که در ساعت ۲:۰۰ بعد از نیمه شب مورد استفاده قرار گرفته در حالی که قرار نبوده کامپیوتر فوق پس از ساعت اداری روشن باشد. هر یک از این موارد میتواند به عنوان یک رفتار غیر عادی در نظر گرفته شود.

روش تشخیص سوءاستفاده یا تشخیص مبتنی بر امضاء

در این تکنیک که معمولاًبا نام تشخیص مبتنی بر امضاء شناخته شدهاست، الگوهای نفوذ از پیش ساخته شده (امضاء) به صورت قانون نگهداری میشوند. به طوری که هر الگو انواع متفاوتی از یک نفوذ خاص را در بر گرفته و در صورت بروز چنین الگویی در سیستم، وقوع نفوذ اعلام میشود. در این روشها، معمولاً تشخیص دهنده دارای پایگاه دادهای از امضاءها یا الگوهای حملهاست و سعی میکند با بررسی ترافیک شبکه، الگوهای مشابه با آن چه را که در پایگاه دادهٔ خود نگهداری میکند، بیابد. این دسته از روشها تنها قادر به تشخیص نفوذهای شناخته شده میباشند و در صورت بروز حملات جدید در سطح شبکه، نمیتوانند آنها را شناسایی کنند و مدیر شبکه باید همواره الگوی حملات جدید را به سامانه تشخیص نفوذ اضافه کند. از مزایای این روش دقت در تشخیص نفوذهایی است که الگوی آنها عیناً به سیستم داده شدهاست.

معماری سامانههای تشخیص نفوذ

معماریهای مختلف سامانه تشخیص نفوذ عبارتند از:

- سامانه تشخیص نفوذ مبتنی بر میزبان (HIDS)

- سامانه تشخیص نفوذ مبتنی بر شبکه (NIDS)

- سامانه تشخیص نفوذ توزیع شده (DIDS)

سامانه تشخیص نفوذ مبتنی بر میزبان

این سیستم، شناسایی و تشخیص فعالیتهای غیرمجاز بر روی رایانه میزبان را بر عهده دارد. سامانه تشخیص نفوذ مبتنی بر میزبان میتواند حملات و تهدیداتی را روی سیستمهای بحرانی تشخیص دهد (شامل دسترسی به فایلها، اسبهای تروا و …) که توسط سامانههای تشخیص نفوذ مبتنی بر شبکه قابل تشخیص نیستند. اچآیدیاس (HIDS) فقط از میزبانهایی که روی آنها مستقر است محافظت میکند و کارت واسط شبکهٔ (NIC) آنها به صورت پیش فرض در حالت باقاعده ۵ کار میکند. حالت باقاعده در بعضی از موارد میتواند مفید باشد چون همهٔ کارتهای واسط شبکه قابلیت حالت بی قاعده را ندارند. اچآیدیاسها به واسطهٔ مکانشان روی میزبانی که باید نظارت شود، از همهٔ انواع اطلاعات محلی اضافی با پیادهسازیهای امنیتی (شامل فراخوانیهای سیستمی، تغییرات فایلهای سیستمی و اتصالات سیستم) مطلع میباشند. این مساله هنگام ترکیب با ارتباطات شبکهای، دادههای خوبی را برای جستجوی رویدادهای ممکن فراهم میکند.

سامانه تشخیص نفوذ مبتنی بر شبکه

شناسایی و تشخیص نفوذهای غیرمجاز قبل از رسیدن به سیستمهای بحرانی، به عهدهٔ سامانه تشخیص نفوذ مبتنی بر شبکهاست. انآیدیاسها (NIDS)، به عنوان دومین نوع IDSها، در بسیاری از موارد عملاً یک Sniffer هستند که با بررسی بستهها و پروتکلهای ارتباطات فعال، به جستجوی تلاشهایی که برای حمله صورت میگیرد میپردازند. به عبارت دیگر معیار انآیدیاسها، تنها بستههایی است که بر روی شبکهها رد و بدل میگردد. از آن جایی که انآیدیاسها تشخیص را به یک سیستم منفرد محدود نمیکنند، عملاً گستردگی بیش تری داشته و فرایند تشخیص را به صورت توزیع شده انجام میدهند. با این وجود این سیستمها در رویایی با بستههای رمزشده و یا شبکههایی با سرعت و ترافیک بالاکارایی خود را از دست میدهند.

سامانه تشخیص نفوذ توزیع شده (DIDS)

این سیستمها از چندین NIDS یا HIDS یا ترکیبی از این دو نوع همراه یک ایستگاه مدیریت مرکزی تشکیل شدهاست. بدین صورت که هر IDS که در شبکه موجود است گزارشهای خود را برای ایستگاه مدیریت مرکزی ارسال میکند. ایستگاه مرکزی وظیفه بررسی گزارشهای رسیده و آگاه سازی مسئول امنیتی سیستم را برعهده دارد. این ایستگاه مرکزی همچنین وظیفه به روزرسانی پایگاه قوانین تشخیص هر یک از IDSهای موجود در شبکه را برعهده دارد. اطلاعات در ایستگاه مدیریت مرکزی ذخیره میشود. شبکه بین انآیدیاسها با سامانه مدیریت مرکزی میتواند خصوصی باشد و یا این که از زیرساخت موجود برای ارسال دادهها استفاده شود. وقتی از شبکهٔ موجود برای ارسال دادههای مدیریتی استفاده شود، امنیتهای اضافی به وسیلهٔ رمزنگاری یا فناوری شبکههای خصوصی مجازی(VPN)حاصل میگردد.

روشهای برخورد و پاسخ به نفوذ

قابلیت دیگر برخی از IDS ها این است که با در دست داشتن اطلاعات وقایع و تجزیه و تحلیل الگوهای حملات به آنها پاسخ میدهد. پاسخ در IDSها به دو شکل غیر فعال و فعال تقسیم میشوند که نوع غیر فعال به پاسخ برون خطی نیز معروف است.

پاسخ غیرفعال در سامانه تشخیص نفوذ

این IDSها، به مدیر امنیتی سیستم اطلاعاتی دربارهٔ حمله توسط تلفن همراه، نامهٔ الکترونیکی، پیام روی صفحهٔ رایانه یا پیامی برای کنسول SNMP میدهند. این اطلاعات شامل موارد زیر است:

- آدرس IP منبع حمله

- آدرس IP مقصد حمله

- نتیجهٔ حمله

- ابزار یا مکانیزمهای مورد استفاده برای مهار حمله

- گزارشها و اتصالها حملههای سیستم و رویدادهای مربوطه

پاسخ فعال در سامانه تشخیص نفوذ

سامانههای تشخیص نفوذ از لحظهای که به کار میافتند، ضمن به دست آوردن اطلاعات مربوط به رخدادها و تجزیه و تحلیل آنها، اگر نشانهایی دال بر وقوع یک حمله را تشخیص دهند، پاسخ لازم را در قبال آن به نحوههای مختلف تولید میکنند. گاهی این پاسخ به صورت یک هشدار به مدیر شبکهاست و گاهی نوشتن یک اطلاع در فایل رخدادها و یا به صورت تنظیم مجدد دیوارهٔ آتش و یا دستگاههای دیگری در شبکهاست. IDSهای فعال هر نفوذی را که تشخیص دهد به طور خودکار پاسخ میدهند و خود به سه دسته تقسیم میشوند:

- پاسخ فعال براساس جمعآوری اطلاعات اضافی

- پاسخ فعال از نوع تغییر محیط

- پاسخ فعال از نوع عکس العمل در مقابل حمله

تلفن های تماس پارت شبکه پرداز: 88302381 - 88302380 - 021 داخلی 101 و 110

مطالب مرتبط

نظارت تصویری پیرامونی پالایشگاه نفت پارس

سیستم نظارت تصویری جامع پالایشگاه نفت پارس

حفاظت پیرامونی Perimeter Intrusion Detection System

سیستم حفاظت از لوله های نفتی Pipeline Security Systems

تجهیزات حفاظت پیرامونی DEA ایتالیا

فنس الکتریکال Electrical Fence

محصولات هلوکیبل آلمان Helukabel

کامپیوترهای صنعتی وکوو تایوان Vecow

محصولات سیسکو آمریکا Cisco Switches

سازمان فروش شرکت پارت شبکه پرداز

حفاظت پیرامونی مبتنی بر برند FFT

Tags: part part network projects pids security survillance Camera fft fft brand دوربین مداربسته زیرساخت حفاظت حفاظت پیرامونی نظارت تصویری تجهیزات هلوکیبل Helukabel فیبر نوری شبکه های کامپیوتری حفاظت اماکن امنیت پیرامون پبرامون امنیت لوله های نفت لوله های نفت امنیت فیبر سینگل پروژه اجرای پروژه مجری طراحی مشاوره سیستمهای امنیتی حفاظت الکترونیک سیستمهای حفاظت الکترونیک شبکه های ایمنی حفاظت الکترونیکی فنس الکتریکال فنس هوشمند الکتروفنس فنس الکتریکی