حفاظت پیرامونی PIDS Security

سیستمهای حفاظت پیرامونی Perimeter Intrusion Detection System

سطح حفاظت مورد نیاز برای هر ساختمان یا محوطه به طور معمول بر اساس سطح خطرات ناشی از تردد غیرمجاز یا فعالیتهای خرابکاری تعیین می شود . در حالت ایده ال طرح حفاظتی یک مجموعه شامل چند لایه مختلف حفاظتی می شود که مکمل یکدیگر می باشند. از این دیدگاه آشکارسازی تردد در پیرامون اماکن در اشکال مختلف آن برای اولین لایه حفاظتی کاملا مناسب است زیرا هم اقدام به ورود غیر مجاز را به سرعت به پرسنل اطلاع می دهد و هم به عنوان عامل ترس و تاخیر در ورود مهاجمان عمل می نماید.

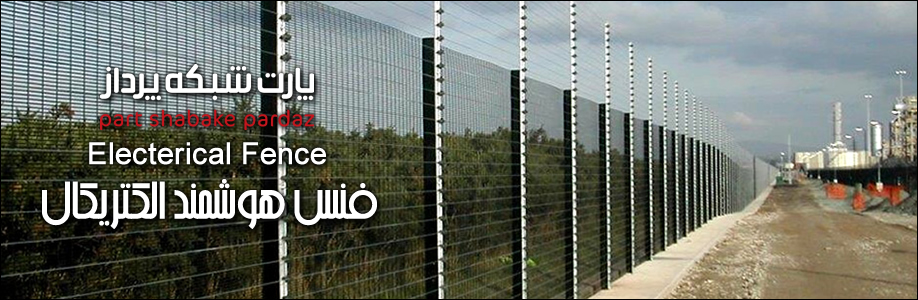

تجهیزات حفاظت پیرامون در مرزهای مجموعه نصب می شوند که ممکن است روی دیوار ساختمان، فنس محوطه و یا دیگر انواع حصارها باشد.

علاوه بر مراکز حساس صنعتی نظیر پالایشگاههای نفت و گاز، پتروشیمی ها، مراکز مخابراتی، فرودگاهها و نیروگاهها، راهکارها برای بسیاری از محوطه های کوچکتر نیز مناسب و مقرون به صرفه می باشد. این سیستم ها علاوه بر کاربردهای حفاظتی در مجموعه هایی که دارای ملاحظات ایمنی می باشند نیز قابل استفاده می باشد. اماکنی نظیر تصفیه خانه های آب، کارگاههای ساختمانی و معادن از این دسته می باشند. در این مراکز آشکارسازی تردد در پیرامون محوطه می تواند به منظور هشدار زودهنگام ورود یک فرد مزاحم یا خرابکار و اعلام هشدار ایمنی به کار گرفته شود.

سامانههای تشخیص نفوذ (Intrusion Detection System) وظیفهٔ شناسایی و تشخیص هر گونه استفادهٔ غیرمجاز به سیستم، سوء استفاده و یا آسیب رسانی توسط هر دو دستهٔ کاربران داخلی و خارجی را بر عهده دارند. تشخیص و جلوگیری از نفوذ امروزه به عنوان یکی از مکانیزمهای اصلی در برآوردن امنیت شبکهها و سیستمهای رایانهای مطرح است و عمومأ در کنار دیوارههای آتش و به صورت مکمل امنیتی برای آنها مورد استفاده قرار میگیرند.

سامانههای تشخیص نفوذ به صورت سامانههای نرمافزاری و سخت افزاری ایجاد شده و هر کدام مزایا و معایب خاص خود را دارند. سرعت و دقت از مزایای سیستمهای سخت افزاری است و عدم شکست امنیتی آنها توسط نفوذگران، قابلیت دیگر این گونه سیستمها میباشد. اما استفادهٔ آسان از نرمافزار، قابلیت سازگاری در شرایط نرمافزاری و تفاوت سیستمهای عامل مختلف، عمومیت بیشتری را به سامانههای نرمافزاری میدهد و عمومأ این گونه سیستمها انتخاب مناسب تری هستند. به طور کلی سه عملکرد اصلی IDS عبارت است از: نظارت و ارزیابی، کشف و واکنش. بر همین اساس هر IDS را میتوان بر اساس روشهای تشخیص نفوذ، معماری و انواع پاسخ به نفوذ دسته بندی کرد.